攻击面减少规则部署概述

攻击面是组织容易受到网络威胁和攻击的所有位置。 减少攻击面意味着保护组织的设备和网络,这样攻击者的攻击方式就更少了。 配置Microsoft Defender for Endpoint攻击面减少规则可能会有所帮助。

攻击面减少规则针对某些软件行为,例如:

- 启动尝试下载或运行文件的可执行文件和脚本

- 运行经过模糊处理的脚本或其他可疑脚本

- 在正常的日常工作中,应用通常不会发生的行为

通过减少不同的攻击面,可以首先帮助防止攻击的发生。

此部署集合提供有关攻击面减少规则的以下方面的信息:

- 攻击面减少规则要求

- 计划攻击面减少规则部署

- 测试攻击面减少规则

- 配置和启用攻击面减少规则

- 攻击面减少规则最佳做法

- 攻击面减少规则高级搜寻

- 攻击面减少规则事件查看器

攻击面减少规则部署步骤

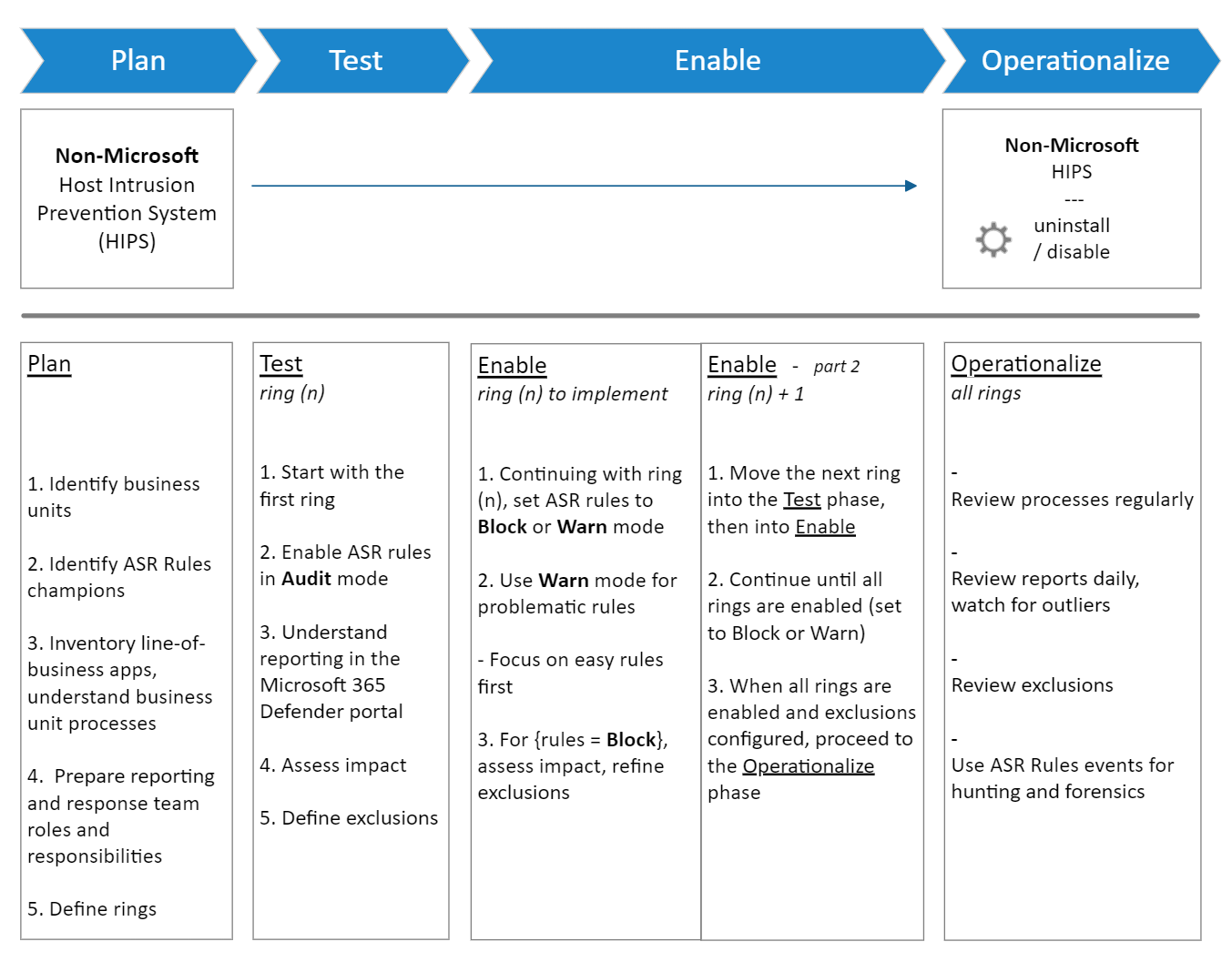

与任何可能影响业务线运营的新大规模实施一样,在规划和实施中必须有条不紊。 需要仔细规划和部署攻击面减少规则,以确保它们最适合独特的客户工作流。 若要在你的环境中工作,需要仔细规划、测试、实施和实施攻击面减少规则。

部署前的重要注意事项

建议启用以下三个 标准保护规则。 有关两种类型的 攻击面减少规则 的重要详细信息,请参阅按类型列出的攻击面减少规则。

- 阻止从 Windows 本地安全机构子系统窃取凭据 (lsass.exe)

- 阻止滥用被利用的易受攻击的已签名驱动程序

- 通过 Windows Management Instrumentation (WMI) 事件订阅阻止持久性

通常,可以启用标准保护规则,对最终用户的影响最小到没有明显影响。 有关启用标准保护规则的简单方法,请参阅 简化的标准保护选项。

备注

对于使用非Microsoft HIPS 并转换为Microsoft Defender for Endpoint攻击面减少规则的客户,Microsoft建议在从审核模式切换到阻止模式之前,将 HIPS 解决方案与攻击面减少规则部署一起运行。 请记住,必须联系非Microsoft防病毒提供商以获取排除建议。

在开始测试或启用攻击面减少规则之前

在初始准备期间,了解所设置的系统的功能至关重要。 了解这些功能有助于确定哪些攻击面减少规则对保护组织最为重要。 此外,在准备攻击面减少部署时,必须满足几个先决条件。

重要

本指南提供了图像和示例,可帮助你决定如何配置攻击面减少规则;这些映像和示例可能无法反映环境的最佳配置选项。

在开始之前,请查看 攻击面减少概述和 揭秘攻击面减少规则 – 第 1 部分 ,了解基本信息。 若要了解覆盖范围和潜在影响领域,请熟悉当前攻击面减少规则集:请参阅 攻击面减少规则参考。 在熟悉攻击面减少规则集时,请记下每个规则 GUID 映射;请参阅 GUID 矩阵的攻击面减少规则。

攻击面减少规则只是Microsoft Defender for Endpoint内攻击面减少功能的一项功能。 本文档更详细地介绍了如何有效地部署攻击面减少规则,以阻止高级威胁,例如人为作的勒索软件和其他威胁。

按类别列出的攻击面减少规则列表

下表按类别显示了攻击面减少规则:

| 多态威胁 | 横向移动 & 凭据盗窃 | 生产力应用规则 | Email规则 | 脚本规则 | 杂项规则 |

|---|---|---|---|---|---|

| 阻止运行可执行文件,除非它们满足 1,000 台计算机 () 、年龄或受信任的列表条件 | 阻止源自 PSExec 和 WMI 命令的进程创建 | 阻止 Office 应用创建可执行内容 | 阻止来自电子邮件客户端和 Webmail 的可执行内容 | 块模糊处理 JS/VBS/PS/宏代码 | 阻止滥用被利用的易受攻击的已签名驱动程序 [1] |

| 阻止从 USB 运行的不受信任和未签名的进程 | 阻止从 Windows 本地安全机构子系统窃取凭据 (lsass.exe) [2] | 阻止 Office 应用创建子进程 | 仅阻止 Office 通信应用程序创建子进程 | 阻止 JS/VBS 启动下载的可执行内容 | |

| 使用针对勒索软件的高级防护 | 通过 WMI 事件订阅阻止持久性 | 阻止 Office 应用将代码注入其他进程 | 阻止 Office 通信应用创建子进程 | ||

| 阻止 Adobe Reader 创建子进程 |

(1 个) 阻止滥用被攻击的易受攻击的已签名驱动程序 现已在 “终结点安全>攻击面减少”下提供。

(2) 某些攻击面减少规则会产生相当大的干扰,但不会阻止功能。 例如,如果要更新 Chrome,Chrome 将访问 lsass.exe;密码存储在设备上的 lsass 中。 但是,Chrome 不应 lsass.exe访问本地设备。 如果启用规则来阻止对 lsass 的访问,则会看到许多事件。 这些事件是很好的事件,因为软件更新过程不应访问 lsass.exe。 使用此规则可阻止 Chrome 更新访问 lsass,但不会阻止 Chrome 更新。 对 lsass.exe进行不必要的调用的其他应用程序也是如此。 对 lsass 规则的阻止访问会阻止对 lsass 的不必要的调用,但不会阻止应用程序运行。

攻击面减少基础结构要求

尽管可以使用多种方法来实现攻击面减少规则,但本指南基于由

- Microsoft Entra ID

- Microsoft Intune

- Windows 10和Windows 11设备

- Microsoft Defender for Endpoint E5 或 Windows E5 许可证

若要充分利用攻击面减少规则和报告,我们建议使用 Microsoft Defender XDR E5 或 Windows E5 许可证和 A5。 有关详细信息,请参阅Microsoft Defender for Endpoint的最低要求。

备注

有多种方法可用于配置攻击面减少规则。 可以使用以下方式配置攻击面减少规则:Microsoft Intune、PowerShell、组策略、Microsoft Configuration Manager (ConfigMgr) Intune OMA-URI。 如果使用的基础结构配置不同于基础结构 要求中列出的配置,则可以在此处详细了解如何使用其他配置部署攻击 面减少规则:启用攻击面减少规则。

攻击面减少规则依赖项

Microsoft Defender防病毒必须启用并配置为主要防病毒解决方案,并且必须处于以下模式:

- 主要防病毒/反恶意软件解决方案

- 状态:活动模式

Microsoft Defender防病毒不得处于以下任何模式:

- 被动

- 被动模式,具有终结点检测和响应 (块模式下的 EDR)

- 有限定期扫描 (LPS)

- 关闭

有关详细信息,请参阅云提供的保护和Microsoft Defender防病毒。

必须启用云保护 (MAPS) 才能启用攻击面减少规则

Microsoft Defender防病毒可与Microsoft云服务无缝配合工作。 这些云保护服务(也称为Microsoft高级保护服务 (MAPS) )增强了标准实时保护,可以说是提供最佳防病毒防御。 云保护对于防止恶意软件的违规至关重要,也是攻击面减少规则的关键组件。 在 Microsoft Defender 防病毒中启用云提供的保护。

Microsoft Defender防病毒组件必须是攻击面减少规则的当前版本

以下Microsoft Defender防病毒组件版本不得超过当前可用版本之前的两个版本:

- Microsoft Defender防病毒平台更新版本 – Microsoft Defender防病毒平台每月更新一次。

- Microsoft Defender防病毒引擎版本 – Microsoft Defender防病毒引擎每月更新一次。

- Microsoft Defender防病毒安全智能 – Microsoft持续更新Microsoft Defender安全智能 (也称为定义和签名) ,以解决最新威胁并优化检测逻辑。

使Microsoft Defender防病毒版本保持最新状态有助于减少攻击面减少规则误报结果,并改进Microsoft Defender防病毒检测功能。 有关当前版本以及如何更新不同Microsoft Defender防病毒组件的详细信息,请访问Microsoft Defender防病毒平台支持。

警告

如果未签名、内部开发的应用程序和脚本使用率较高,则某些规则将不起作用。 如果未强制实施代码签名,则部署攻击面减少规则将更加困难。